Дата последнего изменения: 30.10.2023

Вирус на сайте

Дата последнего изменения: 30.10.2023

Под вирусом на сайте понимается определенный зашифрованный JavaScript-код, который размещается в коде страницы сайта. При его выполнении формируется так называемый iframe (HTML-элемент, позволяющий включить при отображении содержимое одной страницы в другую). Вставленный iframe указывает, как правило, на зараженную страницу, которая уже содержит более опасный код, использующий различные уязвимости браузеров для загрузки и запуска исполняемых файлов вирусов. В данной главе будет рассмотрено как с ними бороться.

Основные методы взлома

Причин заражения сайта может быть достаточно много, однако можно выделить несколько наиболее распространенных причин:

- Первая и самая распространенная причина - это виртуальный (разделяемый) хостинг. Архитектурно он не обеспечивает полную изоляцию клиентов, поэтому взлом одного сайта на хостинге часто ведет к взлому соседних. К сожалению, практически невозможно защититься от уязвимости хостинга. Единственное, что можно сделать, это вовремя зафиксировать заражение и обратиться к хостеру.

- Устаревшее или уязвимое ПО, которое располагается на том же или соседнем аккаунте хостинга. Для устаревших версий в интернете можно найти давно существующие способы взлома. Чтобы уберечься от заражения, не рекомендуется размещать на одном аккаунте хостинга коммерческий сайт и частную страницу работающую на небезопасном ПО.

- Чаще всего злоумышленники похищают сохраненные ftp пароли и сохраненные пароли браузера. Поэтому немаловажное значение имеет выбор паролей достаточной сложности, в том числе включающих и спецсимволы. Сильно повысить защищенность сайта может подключение CAPTCHA и двухэтапной авторизации.

- Не столь часто, но все-таки случается ситуация, когда низкоквалифицированные программисты (иногда и фрилансеры) наносят вред сайту. К сожалению, защититься от человеческого фактора практически нельзя.

Ложные срабатывания антивируса

Работа веб-антивируса основана на эвристическом анализе потенциально опасных частей кода, поэтому возможно и ложное срабатывание антивируса.

Главным отличием действительно вирусных блоков кода от безопасных состоит в том, что безопасные были добавлены программистом, который и сможет их опознать. Откуда появились вирусные блоки определить не получится. Эта задача может быть достаточно трудоёмкой, однако это самый простой способ.

Определение безопасности блоков кода с помощью персональных антивирусов может быть достаточно сложной задачей, а может вовсе не дать результата. Такие блоки html-кода не содержат ни троянов, ни вирусов, а содержат лишь ссылки на них, которые могут не вызвать срабатывания антивируса.

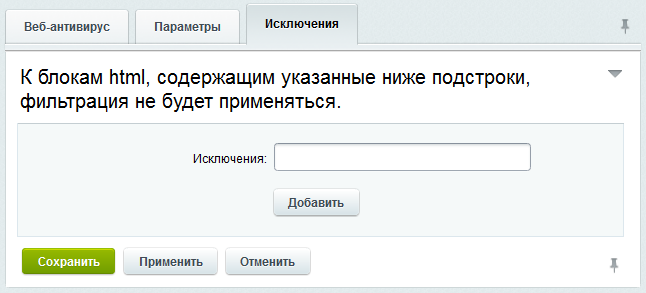

Итак, если выяснено, что блок кода, на который срабатывает веб-антивирус 1С-Битрикс не является вредоносным и не содержит ссылки на загрузку вирусов, то нужно добавить этот блок в исключение. Для этого необходимо взять некоторую строку из этого блока (достаточно длинную и уникальную) и добавить ее в исключение веб-антивируса. В результате, антивирус перестанет срабатывать на любые, обрабатываемые им блоки, содержащие указанную строку.

Если обнаружен вирус

Если все-таки выяснено, что блок содержит ссылку на вирус, то меры необходимо принимать незамедлительно. Наличие стороннего кода на сервере говорит о том, что злоумышленники могли получить доступ к файлам на сервере. В подавляющем большинстве случаев наличие вирусных блоков означает, что один из компьютеров, имеющих доступ на сервер через FTP (SSH, SFTP и т.п.), заражен вирусом и с него был похищен пароль от сервера. Поэтому при обнаружении вируса на сайте необходимо выполнить следующие шаги:

- Проверить все компьютеры людей, имеющим доступ к сайту (в том числе к панели администрирования 1С-Битрикс), персональным антивирусным программным обеспечением.

- После того, как все компьютеры были вылечены, необходимо сменить все пароли на сервере (пароли на FTP, SSH, пароли к базе данных, пароли пользователей, имеющих доступ к административному разделу сайта).

- Затем следует вычистить весь сторонний код на сервере. Проще всего для отслеживания изменившихся файлов использовать контроль целостности файлов 1С-Битрикс. Но это только в том случае, если вы заранее озаботились безопасностью и периодически запускаете контроль целостности файлов.

- Если контроль целостности не используется, то поиск изменений, оставленных хакером может быть весьма сложной задачей. Для поиска таких изменений, можно провести поиск по всем файлам на сервере, содержащим строки из блока, на который сработал веб-антивирус, поиск и ручная проверка всех недавно изменившихся файлов, проанализировать логи http сервера.

Развернуть комментарии