|

Первый запуск проверки целостности

|

|---|

Если вы не ошиблись при подтверждении пароля, то отобразится сообщение об успешном подписании скрипта.

Теперь можно приступать к сбору информации по файлам, чтобы в дальнейшем выполнить проверку целостности системы. |

Повышенный уровень

Повышенный уровень |

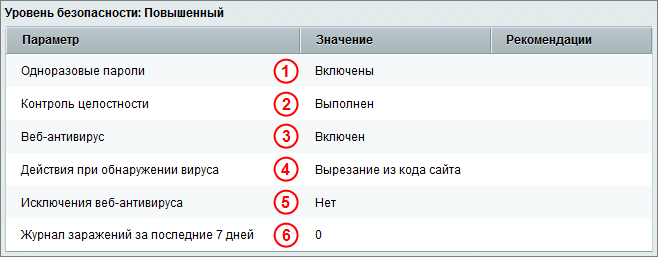

Чтобы защита веб-проекта осуществлялась на повышенном уровне безопасности, сначала необходимо настроить защиту на стандартном и высоком уровне, а затем настроить параметры повышенного уровня:

* для быстрого перехода к описанию настройки нужного Вам параметра кликните по одной из ссылок ниже:

- 1 Двухэтапная авторизация;

- 2 Контроль целостности;

- 3 , 4 , 5 , 6 Веб-антивирус.

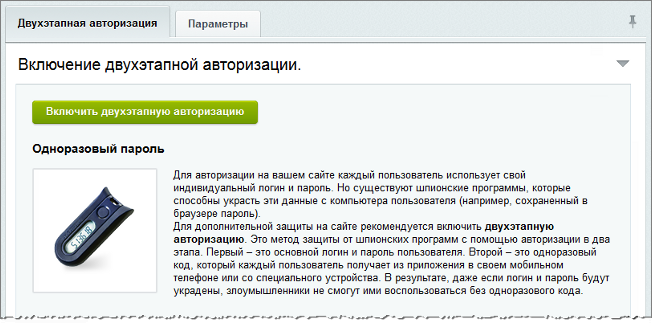

1 Двухэтапная авторизация

Двухэтапная авторизация позволяет дополнить стандартную систему авторизации и позволяет значительно усилить систему безопасности сайта.

При каждой авторизации пользователь должен дополнительно, помимо логина и пароля ввести секретный код со специального устройства или мобильного приложения, который каждый раз имеет новое значение. Такой подход исключает возможность несанкционированного доступа, в случае, например, кражи основного пароля.

Подробнее про механизм двухэтапной авторизации можно посмотреть в

соответствующей главе

Система одноразовых паролей дополняет стандартную систему авторизации и позволяет значительно усилить систему безопасности продуктов «1С-Битрикс».

При каждой авторизации пользователь получает новый секретный код, что исключает возможность его получения злоумышленниками. При включении системы OTP в продукте «1C-Битрикс» можно авторизоваться только с использованием дополнительного одноразового пароля.

Подробнее...

.

2 Контроль целостности

Форма, расположенная на странице Контроль целостности (Настройки > Проактивная защита > Контроль целостности), служит для выполнения проверки целостность ядра, системных областей, публичной части продукта.

Для защиты веб-проекта на повышенном уровне безопасности необходимо регулярно (примерно раз в неделю) выполнять проверку целостности системы. Кроме того, проверку целостности следует выполнять перед установкой обновлений системы, а после установки обновлений необходимо собрать новую информацию по файлам.

|

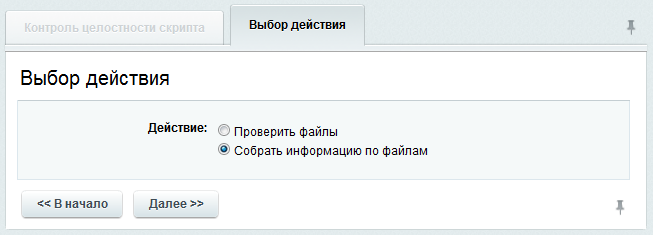

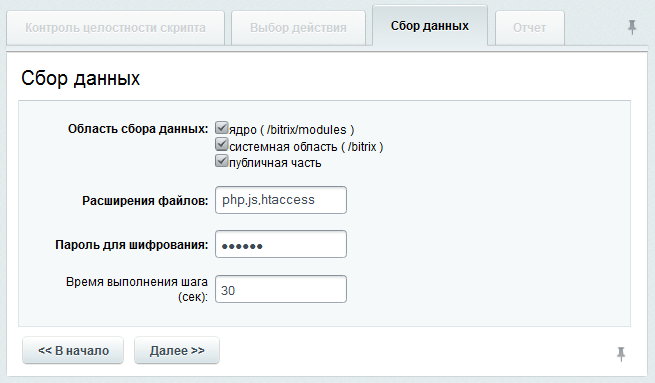

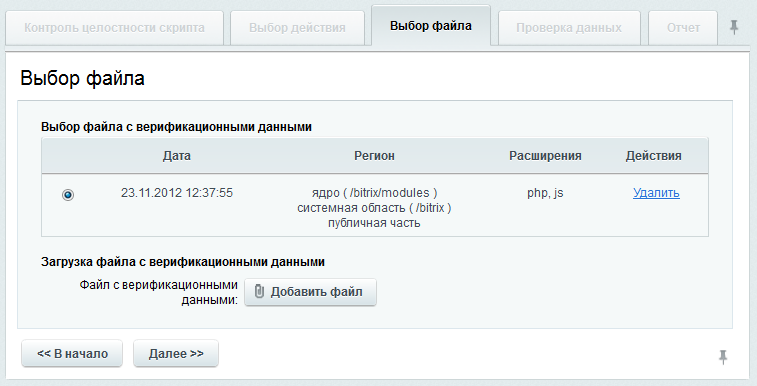

Сбор информации по файлам

|

|---|

Файл с верификационными данными собран, теперь можно выполнить проверку целостности системы. |

|

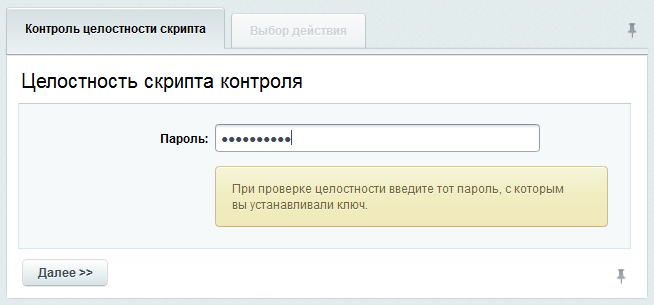

Проверка целостности системы

|

|---|

|

При любом (кроме первого) запуске проверки целостности системы сначала проверяется сам скрипт контроля на наличие в нем изменений.

В сообщении о результатах проверки скрипт должен указать кодовое слово, которое вы ввели в момент подписания.

Примечание: если вы не увидели своего кодового слова в сообщении о результатах проверки, то скрипт контроля целостности файлов скомпрометирован (т.е. он был изменен и его результатам доверять нельзя). В этом случае необходимо заменить скрипт контроля целостности системы (например, можно сделать откат до более ранней версии модуля).

|

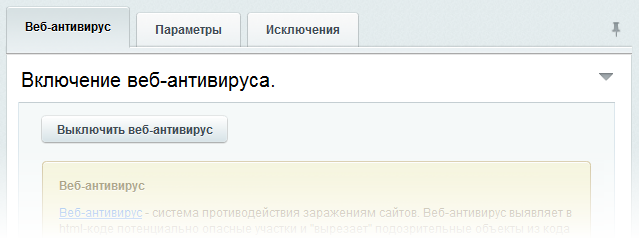

3 , 4 , 5 , 6 Веб-антивирус

Включение или отключение веб-антивируса выполняется на странице Веб-антивирус (Настройки > Проактивная защита > Веб-антивирус) с помощью

кнопки

Включить веб-антивирус (или Выключить веб-антивирус).

Включить веб-антивирус (или Выключить веб-антивирус).

По умолчанию веб-антивирус всегда включен. Отключая его, Вы снижаете контроль за безопасностью своего сайта. Несмотря на ограничения доступа из Всемирной сети, корпоративный проект можно инфицировать.

С целью уменьшения нагрузки на сервер веб-антивирус не проводит автоматически проверку с заданной периодичностью, а проверяет код непосредственно в момент его отдачи браузеру. Вирус будет обнаружен именно в этот момент, а уведомления об обнаруженном вирусе администратор сайта будет получать в интервале, заданном в настройках веб-антивируса. Прежде всего настройте периодичность оповещения и параметры реакции антивируса на обнаруженный подозрительный код.

Перейдите на страницу Настройки > Проактивная защита > Веб-антивирус, на вкладку

Параметры.

Откроется форма настройки параметров реагирования на угрозы.

Откроется форма настройки параметров реагирования на угрозы.

В поле Интервал оповещения (минуты) можно изменить периодичность уведомления администратора при обнаружении модулем вируса. Значение можно оставить по умолчанию.

Вне зависимости от выбранного режима работы (только Оповестить или Вырезать) пользователь не получает сообщения. Но в первом случае система выдает посетителю сайта вместе с кодом запрошенной страницы код подозрительного объекта (и компьютер сотрудника тоже может заразиться вирусом). Во втором случае подозрительный код вырезается из отдаваемой пользователю страницы. В любом случае администратор получает уведомление (на почту и в Журнал вторжений).

- Первый: на каком-либо сайте выставляется ссылка на вирус. Задача вируса — заразить посетителей. Если этот сайт посещает некоторый человек с устаревшим браузером, то связка скриптов (эксплоитов) "пробивает" браузер и заражает ПК посетителя. Компьютер посетителя пополняет армию ботов в какой-нибудь зомби-сети.

- Второй: на этот сайт заходит не просто посетитель, а администратор другого сайта и тоже заражается. В этом случае вирус не просто пополняет зараженным компьютером армию ботов, а находит на компьютере сохраненные пароли от серверов, обслуживаемых этим администратором. Пароли передаются автору вируса, который заходит на сайты с помощью похищенных паролей и добавляет на них ссылки на свой вирус.

С полем Действия при обнаружении вируса нужно быть внимательными. Проблема заключается в том, что любая система может допускать ложные срабатывания. Количество ложных срабатываний веб-антивируса минимально, но, к сожалению, они все же встречаются. Иными словами, если вы выберете параметр Вырезать из кода сайта, то в случае ошибки можете нанести ущерб самим себе.

|

Как отличить ошибку от ложного срабатывания?

|

|---|

|

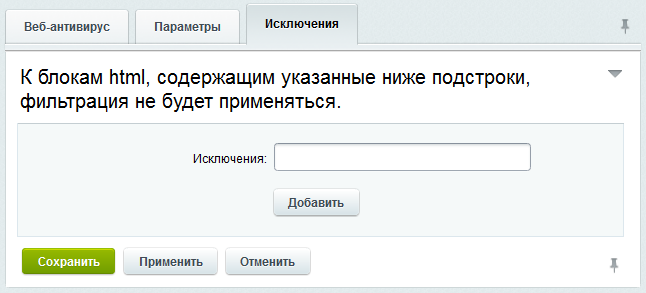

Работа веб-антивируса основана на эвристическом анализе потенциально опасных блоков в HTML-коде. В целом распознавание "вирусных" и легитимных блоков может быть сложной задачей даже для человека, а не только для программы. Ключевое отличие блоков, действительно содержащих ссылки на вирусы, от ложных срабатываний — это то, что ошибочно принятые за вирус блоки были явно добавлены вашим программистом. Кто добавил "вирусные" блоки и откуда они взялись, вы не знаете. Если вы уверены, что блок, на который срабатывает веб-антивирус, легитимный и не содержит ссылки на загрузку вирусов, то данное срабатывание антивируса является ложным. В этом случае вам необходимо взять некоторую строку из этого блока (достаточно длинную и достаточно уникальную) и добавить ее в исключения веб-антивируса на одноименной вкладке страницы Веб-антивирус. В результате антивирус перестанет срабатывать на любые обрабатываемые им блоки, содержащие указанную строку.

Маска исключений должна быть достаточно уникальной, но при этом покрывать все блоки данного типа (если они генерируются динамически). Вероятность того, что при добавлении достаточно длинной строки (содержащей, например, имена нормальных переменных или функций из корректного блока) случайно будет разрешен вирус, невелика. Если срабатывание антивируса не ложное, то все будет намного сложнее. Удалить обнаруженный код — дело несложное. Нужно понять, как он оказался на вашем сайте. Почти со стопроцентной уверенностью можно утверждать, что "вирусный" блок был помещен злоумышленником с помощью пароля, похищенного через компьютер какого-либо сотрудника, имеющего доступ на сервер через FTP (SSH, SFTP и т. п.). Этот компьютер заражен вирусом, укравшим пароль от сервера. |

|

При обнаружении вируса на сайте

|

|---|

Для отслеживания изменившихся файлов рекомендуется использовать инструмент Контроль целостности. Если же вы не используете данный инструмент, то в общем случае поиск всех изменений, оставленных хакером, может быть таким:

При этом остается надеяться, что хакер оказался не слишком хитрым, ограничился внедрением JavaScript со ссылками на вирус и не оставил за собой скрытых бэкдоров (что, в общем-то, бывает достаточно редко). Примечание: для детектирования вирусов, внедренных до старта буферизации вывода, необходимо задать

auto_prepend_file = /www/bitrix/modules/security/tools/start.php php_value auto_prepend_file "/www/bitrix/modules/security/tools/start.php" |

Документация по теме: |

и Ваше мнение важно для нас