Дата последнего изменения: 13.11.2024

- Описание курса

- Bitrix Framework и хостинг

- Основные сведения о системе

-

Установка и настройка

- Системные требования

-

Установка продуктов «1С-Битрикс»

- Мастер установки «1C-Битрикс: Управление сайтом»

- Установка продукта с помощью BitrixSetup

- Быстрая установка (Short install)

- Регистрация продукта

- Система обновлений

- Перенос продукта

- Дополнительные моменты

-

Виртуальная машина BitrixVM v9.x

- Что нового

- Установка «1С-Битрикс: Веб-окружение» — Linux (BitrixEnv)

- Запуск виртуальной машины BitrixVM

- Установка и перенос продуктов «1С-Битрикс» в BitrixVM/BitrixEnv

- Типовые ошибки при установке

-

1. Управление серверами пула (1. Manage servers in the pool)

- 1. Перезапуск хоста (1. Reboot host)

- 2. Обновление пакетов на хосте (2. Update packages on host)

- 3. Смена пароля пользователя bitrix (3. Change 'bitrix' user password on host)

- 4. Настройка таймзоны в пуле (4. Configure pool timezone)

- 5. Удаление конфигурации пула (5. Remove pool configuration)

- 6. Обновление PHP, MySQL, PostgreSQL (6. Update PHP, MySQL, PostgreSQL)

-

2. Управление локальным сервером (2. Configure localhost settings)

- 1. Изменение имени хоста (1. Configure hostname)

- 2. Настройка IP-адреса сервера через DHCP (2. Configure network interface via DHCP)

- 3. Настройка IP-адреса сервера вручную (3. Configure network inteface manually)

- 4. Перезагрузка сервера (4. Reboot server)

- 5. Выключение сервера (5. Shutdown server)

- 6. Обновление локального сервера (6. Update server)

- 3. Настройка службы MySQL для пула (3. Configure MySQL service for the pool)

- 4. Настройка службы Memcached для пула(4.Configure Memcached service for the pool)

- 5. Управление Sphinx (5. Configure Sphinx service for the pool)

- 6. Настроить сервис Push/RTC (6. Configure Push/RTC service for the pool)

- 7. Настроить сервис Конвертер файлов (7. Configure Transformer service)

-

8. Управление сайтами (8. Configure pool sites)

- 1. Создание сайта (1. Create a site)

- 2. Удалить сайт (2. Delete a site)

- 3. Настройка задач cron (3. Change a site'a cron settings)

- 4. Настройка SMTP (4. Change a site's e-mail settings)

- 5. Настройка https на сайте (5. Change a site's https settings)

- 6. Настройка nginx для работы с композитом (6. Configure nginx to use composite cache)

- 7. Настроить NTLM авторизацию (7. Configure NTLM auth for sites)

- 8. Показать сайты с ошибками (8. Show sites with errors)

- 9. Управление веб-серверами (9. Manage pool web servers)

- 10. Фоновые задачи (10. Background pool tasks)

-

Дополнительные настройки BitrixVM/BitrixEnv

- Изменение стандартных настроек BitrixVM без отключения автоподстройки

- Увеличение дискового пространства BitrixVM

- Подключение Swap-раздела

- Ручная настройка memcached

- Выполнение всех агентов на Cron

- Опции монтирования

- Подключение IDE

- Исходные коды пакетов

- Ручное включение php-расширений

- Настройка проксирования в BitrixVM

- BitrixVM API для провайдеров

- Как сделать образ BitrixVM для клонирования

-

Установка БУС/КП на другие окружения

- Настройка окружения для Debian 13

- Настройка окружения для Debian 12

- Настройка окружения для Astra Linux 1.8

- Настройка окружения для РЕД ОС 8

- Настройка окружения для РЕД ОС 7.3

- Настройка окружения для Альт СП 10

- Настройка окружения для Альт 10

- Настройка окружения для Альт 11

- Настройка окружения для РОСА ФРЕШ 12.5

- Архив

- Монитор производительности

-

Конфигурирование веб-систем для оптимальной работы

- Особенности веб-приложений

- Почему умирают сайты?

- Двухуровневая конфигурация веб-сервера Front-End и Back-End

- Оптимизация базы данных

- Тесты (4)

1. Настроить NTLM-авторизацию для сайта (1. Configure NTLM settings for the site)

Дата последнего изменения: 13.11.2024

Подключение сервера AD

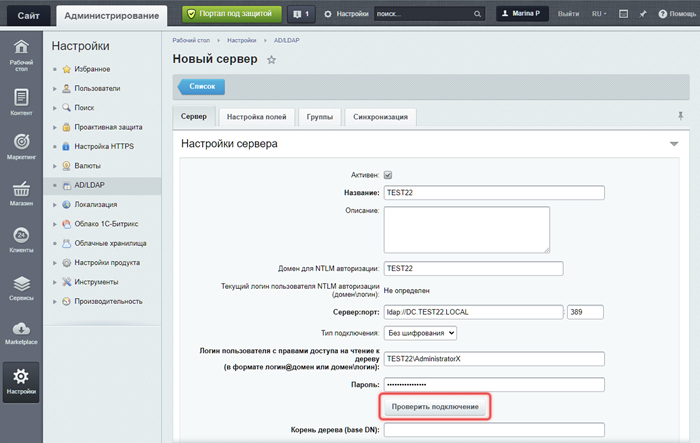

Откройте административный раздел сайта. Обновите модуль AD/LDAP интеграция до версии 24.100.0.

Перейдите в раздел Настройки > AD/LDAP и добавьте новое подключение к AD серверу. В настройках отметьте Активен и укажите:

- Название подключения

- Домен для NTLM авторизации

Обязательно заполните поле Домен для NTLM авторизации. Виртуальная машина использует его в дальнейшей настройке.

- Сервер и порт

- Логин и пароль пользователя с правами на чтение дерева

Нажмите кнопку Проверить подключение. Если подключение к AD серверу успешно установлено, продолжите настройки. Заполните:

- корень дерева (base DN)

- параметры схемы сервера (AD/LDAP)

- соответствие полей пользователя и атрибутов LDAP

- импорт отделов и структуры компании

- соответствие групп пользователей

- периодическую синхронизацию

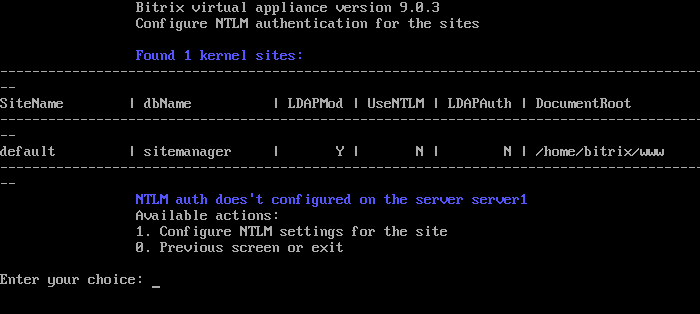

Настройки в BitrixVM

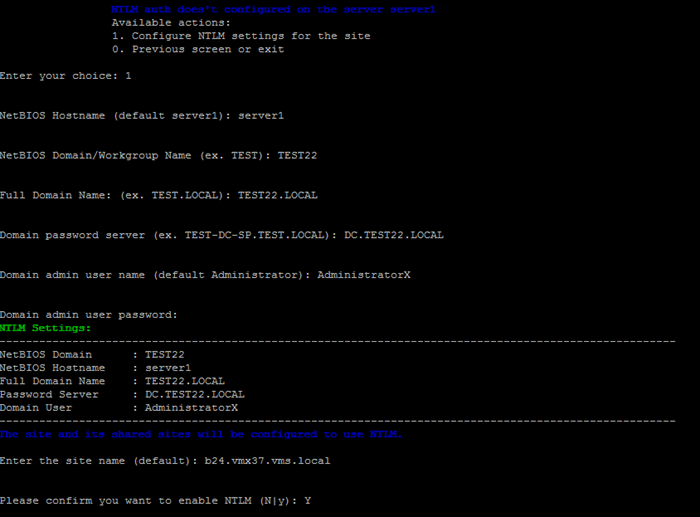

Откройте меню виртуальной машины и перейдите в 8. Configure pool sites > 7. Configure NTLM auth for sites.

Запустите мастер 1. Configure NTLM settings for the site и укажите:

- NetBIOS Hostname (default server1) — имя сервера в пуле. В примере

server1 - NetBIOS Domain/Workgroup Name (ex. TEST) — домен. В примере

TEST22 - Full Domain Name: (ex. TEST.LOCAL) — fqd домена. В примере

TEST22.LOCAL - Domain password server (ex. TEST-DC-SP.TEST.LOCAL) — контроллер домена. В примере

DC.TEST22.LOCAL - Domain admin user name (default Administrator) — имя пользователя и его пароль. В примере

AdministratorX / ************ - Enter the site name (default) — имя сайта. В примере

b24.vmx37.vms.local

BitrixVM запустит задачу ntlm_create_***, которая:

- установит необходимые пакеты

- сконфигурирует службы и перезапустит их

- введет виртуальную машину в домен

- добавит настройки NTLM авторизации в модуле ldap для указанного сайта

Дополнительно настраивать модуль AD/LDAP в административной части сайта не нужно. Мастер:

- отметит опцию Использовать NTLM авторизацию

- установит в параметре Сервер домена по умолчанию значение из Домена для NTLM авторизации, которое указывали в настройках подключения к серверу AD

- включит переадресацию NTLM авторизации на порты 8890 и 8891

- зарегистрирует зависимости модулей main и ldap

Проверить текущие выполняемые задачи можно с помощью меню 10. Background pool tasks > 1. View running tasks. Лог-файлы выполнения задач находятся в директории

/opt/webdir/temp.Как работает NTLM

Механизм NTLM авторизации работает следующим образом:

- Неавторизованный посетитель заходит на сайт. Обработчик события перенаправляет его на открытый порт Apache:

8890для протокола http8891для протокола https

- Apache выполняет NTLM-авторизацию пользователя и перенаправляет его обратно на сайт на порт:

80для протокола http443для протокола https

- Следующие переходы по сайту пользователь выполняет в обычном режиме.

Работа по https для SSL Let's Encrypt сертификатов или для самоподписанных SSL сертификатов поддерживается в случаях:

- если на сайт установили SSL сертификат до настройки NTLM роли

- если сначала включили NTLM роль и SSL сертификат настроили после