видимо вирусный - на других не взломанных сайтах его не было

Алексей Вдовин (Все сообщения пользователя)

Взломаны сайты в честь дня конституции украины

Взломаны сайты в честь дня конституции украины

он точно вирусный? не похоже по коду - выглядит как штатный |

|||

|

|

|

Взломаны сайты в честь дня конституции украины

Взломаны сайты в честь дня конституции украины

Да, гит отличное решение. Но обычно как раз битриксовый движек исключают из гита, но в данном случае наверное лучше весь сайт (кроме upload и кеша) туда бахнуть. В принципе можно в исключения всякую статику добавить типа картинок и архивов. |

|||

|

|

|

Взломаны сайты в честь дня конституции украины

Взломаны сайты в честь дня конституции украины

|

ну дак по консоли и раскручивай - бери самые первые ошибки и смотри

у меня тоже там много записей было, но первая именно на core.js - поправил только там и везде заработало поищи по вхождению aHR0cHM6Ly9zdG9yZWpzY2RuLnB3L2pxdWVyeXVpLmpz и storejscdn может тот же файл, только в другом месте иньекция |

|

|

|

|

Взломаны сайты в честь дня конституции украины

тут не понял ... где и что я должен видеть  у меня был такой код и админка поднялась у Вас видимо иначе, но судя по скриншоту консоль лога проблема именно в core.js скиньте ссылку на него - гляну |

|||

|

|

|

Взломаны сайты в честь дня конституции украины

Взломаны сайты в честь дня конституции украины

Взломаны сайты в честь дня конституции украины

Взломаны сайты в честь дня конституции украины

коли это не ваше - выкидывайте смело |

|||

|

|

|

Взломаны сайты в честь дня конституции украины

Взломаны сайты в честь дня конституции украины

|

Ещё вариант по ядру - думаю в саппорте можно запросить файловый архив актуальной версии ядра, у себя все снести и накатить так, сказать с эталона - тогда вариант бэкдора в файлах ядра точно уйдёт в минус.

Сам проект в гите должен быть (для быстрого отлова изменений), плюс можно и ядро в гит запихать (пока не уладится с вируснёй). |

|

|

|

|

Взломаны сайты в честь дня конституции украины

Взломаны сайты в честь дня конституции украины

вообще судя по файлам - это не через vote, думаю это что то из более раннего |

|||

|

|

|

Взломаны сайты в честь дня конституции украины

|

Илья,

я так понимаю поиск бэкдоров ничего не нашел ... тогда дырку надо самому искать если повезёт - дату изменения файлов злоумышленник не изменит обратно, тогда можно по дате изменения в логах глянуть какой файл "дёрнули" и уже в нём поискать бэкдор если не повезёт, то сложнее - писать анализатор изменившихся файлов и запускать его почаще (в принципе в Вашем случаем можно на эти два файла и "ловить", тогда можно почаще "дёргать" "ловилку") как только изменение будет "поймано" - анализ логов за последний период запуска "ловилки" в общем процесс довольно творческий ... могу помочь в свободное от работы время, но сразу предупреждаю - я не меценат  |

|

|

|

|

Взломаны сайты в честь дня конституции украины

Взломаны сайты в честь дня конституции украины

|

Если после восстановления сайта + прогон скриптом поиска уязвимость + чистки того что нашли + чистки в агентах + блокировки запросов на nginx всё же продолжают создаваться файлы - индикаторы взлома, тут уже нужно анализировать логи на предмет времени обращения + поставить софт делающий снимки файловой системы рутовой директории на предмет изменения файлов и уже сравнивать, что когда изменилось и какие в это время были запросы на сервер.

PS В своё время нашел скриптик, немного модифицировали и использую до сих пор |

|

|

|

|

Отображение подкатегорий в категории товаров, а не отображение товаров в категории., Требуется помощь в ответе на вопрос: как отобразить подкатегории в категории, а товары только в подкатегориях?

Отображение подкатегорий в категории товаров, а не отображение товаров в категории., Требуется помощь в ответе на вопрос: как отобразить подкатегории в категории, а товары только в подкатегориях?

Не нашел такую настройку  |

|||

|

|

|

Как получить скидки по купонам в корзине?

цитата с оф.документации $extMode Если параметр принимает true, то результаты будут возвращены в расширенном виде. |

|||

|

|

|

Как получить скидки по купонам в корзине?

|

DISCOUNT_LIST не помог

а вот false режим помог (что странно, по идее true - расширенный режим ведь) по ключу ORDER всё по купонам с товарами и главное [DESCR_DATA][RESULT_VALUE] где есть сумма именно в виде числа (до сотых) Евгений, спасибо!!! кусочек покажу

|

|||

|

|

|

Как получить скидки по купонам в корзине?

|

К корзине применено 2 купона, необходимо получить общую скидку по каждому купону

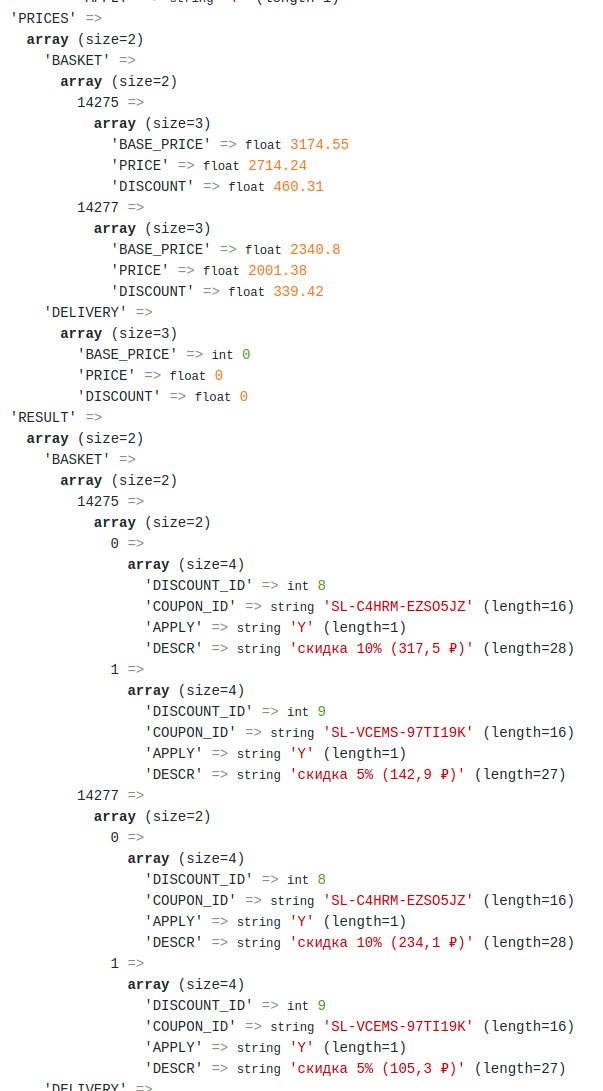

подходящего метода не нашел, единственное более менее подходящее это $discounts = \Bitrix\Sale\Discount::buildFromBasket($basket, $fuser); $discounts->calculate(); $rsDiscount = $discounts->getApplyResult(true); который даёт для каждого товара применённый купон, но суммы скидки там нет, только текстовое описание 'DESCR' из которого я получаю сумму 'RESULT' =>'BASKET' =>0 =>'DESCR' => string 'скидка 10% (317,5 ₽)' (length=28) Но я так полагаю тут идёт округление до десятых т.к. если просуммировать эти скидки по всем товарам и по всем купонам - на общую сумму скидки я не выхожу (см.скриншот) Можно ли ещё каким то способом получить итоговые скидки по каждому купону?  |

|

|

|

|

Прикрепление купона к заказу средствами d7 api

Прикрепление купона к заказу средствами d7 api