Сканирование файлов

На странице Поиск троянов (Настройки > Проактивная защита > Поиск троянов > Сканирование файлов) запускается скрипт, который сканирует сайт в поисках определённых шаблонов потенциально вредоносного кода и формирует список подозрительных файлов. Потенциально вредоносный код может быть как в отдельно созданных файлах, так и в модифицированных файлах сайта.

Примечание. Помните, что не все результаты срабатывания сканера на самом деле являются троянами – иногда разработчики сайтов пишут код, который сканер может принять за потенциально вредоносный.

Контекстная панель

| Кнопка | Описание |

|---|---|

| Начальный путь | Указывается путь, от которого начнётся сканирование. По умолчанию сканирование выполняется от корня сайта – от папки /home/bitrix/www.

|

| Начать поиск | Кнопка запускает процесс сканирования сайта от заданного начального пути. |

Фильтр

Приведённая ниже таблица описывает параметры, по которым могут выбираться записи результатов сканирования.

| Поле | Описание |

|---|---|

| Дата модификации | Фильтр по дате модификации файла. |

| Дата создания | Фильтр по дате создания файла. |

| tags | Фильтр по тегу. Доступные значения:

|

| preset | Фильтр по предустановленным условиям:

|

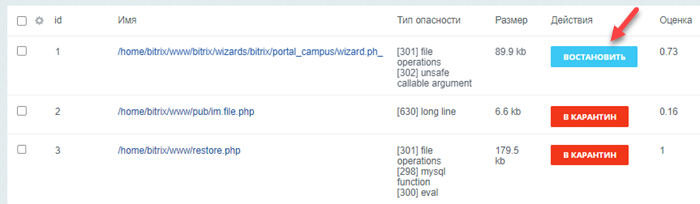

Список файлов

| Поле | Описание |

|---|---|

| id | Номер файла. |

| Имя | Расположение и название файла. Представляет собой ссылку, при клике на которую откроется страница детального просмотра. |

| Тип опасности | Системные сообщения об обнаруженных

типах опасности

Полный перечень типов:

[337] strings from black list [630] long line [321] base64_encoded code [610] strange vars [302] preg_replace_eval [663] binary data [640] strange exif [500] php wrapper [665] chars by code [665] encoded code [303] create_function [300] eval [302] unsafe callable argument [307] danger method [662] function return as a function [663] strange function [302] eregi [887] backticks [600] strange include [660] array member as a function [298] mysql function [300] command injection [299] mail function [650] variable as a function [304] filter_callback [305] strange function and eval [301] file operations [302] file operations [400] bitrix auth [308] no prolog file operations [007] looks like a well-known shell [001] obfuscator [100] htaccess Самыми опасными считаются: [007] looks like a well-known shell, [300] eval, [887] backticks, [300] command injection. . |

| Размер | Размер файла. |

| Действия | В списке файлов можно сразу отправить выбранный файл в карантин. При этом файл останется в своей текущей директории, но будет переименован – вместо .php в расширении файла будет .ph_ (в таком виде файл не будет выполнятся и, соответственно, не принесёт вреда). Учтите, что если файл используется на сайте, переименование файла приведёт к неработоспособности сайта. Для возврата из карантина кликните по кнопке Восстановить в списке файлов.

Примечание. При запуске нового сканирования все файлы, отправленные в карантин, перестанут отображаться в общем списке обнаруженных файлов. |

| Оценка | Оценка вероятной угрозы варьируется от 0 до 1. Чем больше срабатываний по файлу и опаснее он, тем выше оценка. Однако следует внимательно анализировать все файлы, так как троян может иметь низкую оценку. |

| Дата модификации | Дата и время модификации файла. |

| Дата создания | Дата и время создания файла. |

| tags | Присвоенный тег:

|

| Скрыть | Кнопка позволяет скрыть выбранный файл из результатов сканирования. Чтобы его вернуть, потребуется повторить сканирование. |

В списке также можно отметить нужные результаты и скачать их, чтобы проверить обычным антивирусом или на сайте www.virustotal.com.

Детальный просмотр

При клике по файлу открывается страница детального просмотра, на которой отображаются название и расположение файла, дата его создания и модификации, оценка вероятной угрозы от 0 до 1, информационное сообщение о результатах проверки, а также особо выделен подозрительный код. В самом низу приведено содержимое файла.

Доступны следующие действия:

- Переместить В карантин. При этом файл останется в своей текущей директории, но будет переименован – вместо .php в расширении файла будет .ph_ (в таком виде файл не будет выполнятся и, соответственно, не принесёт вреда). Учтите, что если файл используется на сайте, переименование файла приведёт к неработоспособности сайта. Для возврата из карантина кликните по кнопке

Восстановить

в списке файлов, либо же найдите файл в его директории и переименуйте расширение обратно в .php;

в списке файлов, либо же найдите файл в его директории и переименуйте расширение обратно в .php;

Примечание. При запуске нового сканирования все файлы, отправленные в карантин, перестанут отображаться в общем списке обнаруженных файлов.

- Скрыть из результатов сканирования. Чтобы его вернуть, потребуется повторить сканирование;

- Редактировать – при клике по этой кнопке откроется новое окно, в котором можно отредактировать файл;

- Закрыть – кнопка закроет окно детального просмотра, и вы вернётесь к списку файлов.

Важно! Убедитесь, что у вас есть доступ к ftp/ssh для отката изменений.

Если у вас несколько сайтов на одном хосте, вам необходимо отдельно обновлять и проверять каждый сайт.

Пользовательские комментарии

Помните, что Пользовательские комментарии, несмотря на модерацию, не являются официальной документацией. Ответственность за их использование несет сам пользователь.Также Пользовательские комментарии не являются местом для обсуждения функционала. По подобным вопросам обращайтесь на форумы.